В последние годы наблюдается тренд на использование облачных вычислений, все чаще компании отдают предпочтение именно им при развитии своей информационной инфраструктуры.

По информации из открытых источников в 2023 году суммарные затраты на российском рынке облачных услуг выросли на треть с 90,6 млрд. рублей до 121,4 млрд. рублей, а годом ранее динамика роста была еще выше, практически 50% за год.

Активному росту российского рынка облачных услуг способствует, в том числе, и внешнеполитическая ситуация: уход иностранных поставщиков услуг, сложности с поставками зарубежного оборудования и программного обеспечения, необходимого для расширения инфраструктуры, усиление государственной политики в области импортозамещения и требования регуляторов о переходе на российское программное обеспечение.

Стремительное увеличение сферы облачных услуг приводит и к росту числа атак на облачные ресурсы. По данным из открытых источников прогнозируется рост числа кибератак на облачные ресурсы до конца 2024 года на 30% относительно 2023 года. Успешная атака на инфраструктуру облачного провайдера может серьезно повлиять на его клиентов: лишить их критически важных данных или «слить» их в общий доступ, остановить бизнес на неопределенное время или существенно затормозить бизнес-процессы.

В связи с этим, вопросы информационной безопасности облачных вычислений остаются одними из самых острых при принятии бизнесом решений о переносе части инфраструктуры или хранении данных в облаках.

Термины и определения

Облачные вычисления – это модель предоставления по запросу (заявке) сетевого доступа к облачным ресурсам, выделяемым вне зависимости от времени суток, канала доступа в вычислительную сеть (проект «ГОСТ Р. Защита информации. Требования по защите информации, обрабатываемой с использованием технологий «облачных вычислений». Общие положения»).

Облачные ресурсы – любые виды компьютерных ресурсов, распределяемые между потребителями с помощью технологий «облачных вычислений» (проект ГОСТ).

Поставщик облачных услуг – лицо или организация, ответственное за функционирование облачного сервера (проект ГОСТ).

Потребитель облачных услуг – лицо или организация, осуществляющее доступ при помощи одного или нескольких облачных клиентов к одной или нескольким облачным услугам, предоставляемым облачными серверами (проект ГОСТ).

Модели развертывания облачных вычислений

Существуют различные способы организации облачных вычислений, основанные на управлении и совместном использовании физических и виртуальных ресурсов.

В настоящее время различают три основных типа хостингов:

1. Частные облачные вычисления.

Модель, при которой службы облачных вычислений используются исключительно одной организацией, она может быть развернута на собственных или арендованных серверах.

2. Публичные облачные вычисления.

Модель, при которой службы облачных вычислений используются сразу несколькими клиентами, при этом ресурсами управляет поставщик облачных услуг.

3. Гибридные облачные вычисления.

Модель, при которой используется, по меньшей мере, две различные модели развертывания облачных вычислений, например, комбинация частного облака, доступного из локальной вычислительной сети компании, и публичного облака, доступного через сеть Интернет.

Модели обслуживания облачных вычислений

В любой сторонней облачной инфраструктуре поставщик облачных услуг управляет физической сетью, хранилищем данных, серверами и системами виртуализации, а услуги предоставляет в виде «модулей», из которых складывается облачная среда.

Наиболее распространенными моделями обслуживания облачных вычислений являются:

1. IaaS, Infrastructure as a Service – инфраструктура как услуга.

Модель, позволяющая потребителю облачных услуг размещать в облаке все их вычислительные ресурсы, вплоть до операционной системы. Такая ИТ-инфраструктура является полноценной копией физической среды.

Подходит для размещения интернет-магазинов и корпоративных порталов, в нем можно организовать хранилище, развернуть CRM или ERP, терминальный или почтовый сервер и т.п.

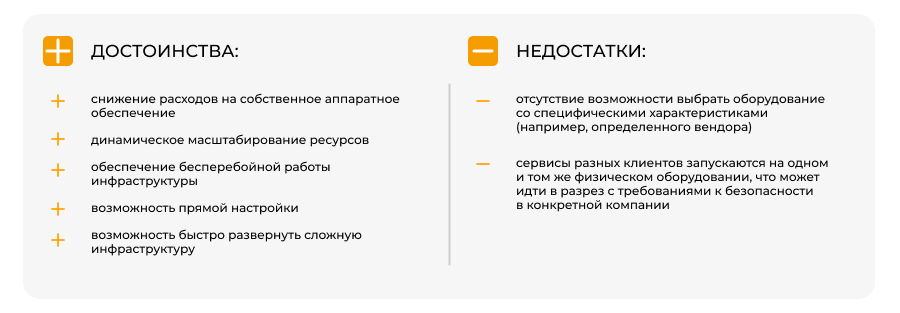

Модель IaaS имеет достоинства и недостатки.

2. PaaS, Platform as a Service – платформа как услуга.

Модель, позволяющая потребителю облачных услуг разрабатывать свои приложения, которые запускаются в собственной «песочнице» на сервере поставщика облачных услуг.

Подходит для работы с базами данных, а также для разработки программного обеспечения.

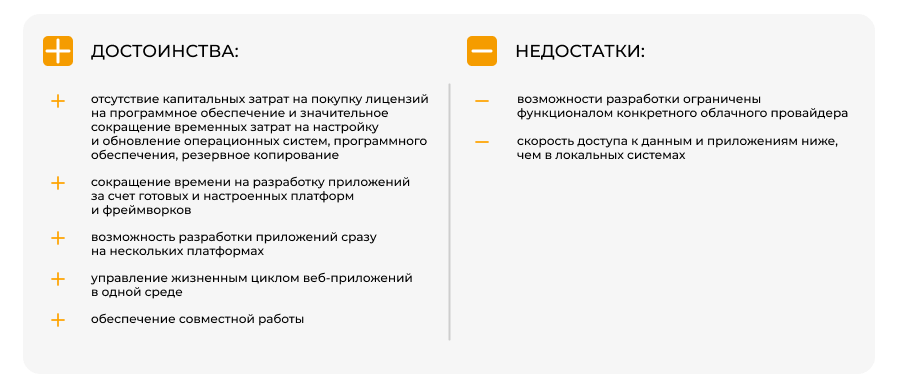

Модель PaaS имеет достоинства и недостатки.

3. SaaS, software as a service – программное обеспечение как услуга.

Модель, позволяющая потребителю облачных услуг получать доступ к приложениям, которые хранятся и запускаются на серверах поставщика облачных услуг.

Повсеместно используется как в корпоративной среде для реализации бизнес-процессов (WordPress, SAP, SalesForce), так и для домашних нужд (Gmail, Dropbox).

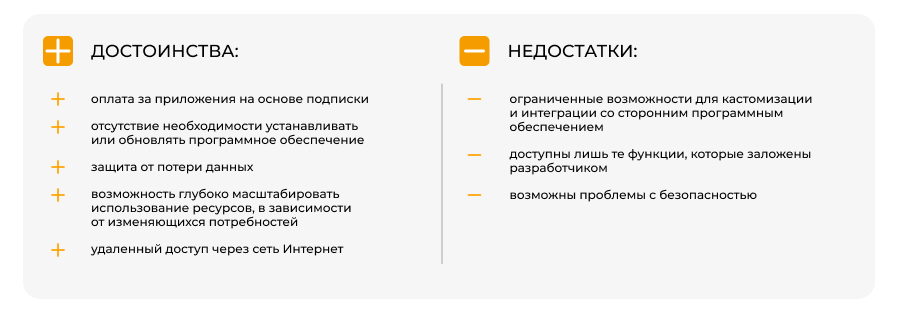

Модель SaaS имеет достоинства и недостатки.

Достоинства облачных вычислений с точки зрения информационной безопасности

1. Экономия средств.

Экономия средств на информационной инфраструктуре осуществляется за счет того, что потребитель облачных услуг платит только за то количество ресурсов, которые потребляет, он имеет возможность отказаться от лишних в виду того, что облачные услуги легко адаптируются под потребности потребителя.

2. Соотношение капитальных затрат и операционных расходов на информационную инфраструктуру.

Соотношение затрат на информационную инфраструктуру становится более сбалансированным. Миграция в облачные вычисления позволяет снизить высокие капитальные затраты и заменить их на более низкие операционные.

3. Сокращение времени вывода продукта на рынок.

Облачная инфраструктура, необходимая для разработки продукта разворачивается быстрее и стоит дешевле.

Недостатки облачных вычислений с точки зрения информационной безопасности:

1. Конфиденциальность обрабатываемой информации и ее хранение.

Первое, о чем задумается большинство потребителей облачных услуг, это несанкционированный доступ к обрабатываемой информации со стороны поставщиков облачных услуг или злоумышленников. Фактически, данные хранятся у сторонней организации и перестают в полном объеме контролироваться их владельцем.

В ряде случаев критичным является территориальное расположение серверов поставщиков облачных услуг, их нахождение за пределами страны накладывает ограничения на возможность использования, например, для хранения персональных данных россиян.

2. Целостность приложений и программного обеспечения.

В условиях использования облачных сервисов крайне важно обеспечить целостность приложений, от написания исходного кода до запуска этого кода на продуктовом сервисе. При использовании внешних сервисов появляются такие дополнительные угрозы, как внесение несанкционированных изменений в собранные контейнеры и внедрение вредоносного кода в процессе компиляции.

3. Доступность сервисов.

Доступность и производительность сервисов потребителя облачных услуг зависят от поставщика облачных услуг. Если у поставщика произойдет сбой работоспособности — это также повлияет на работу систем потребителя.

Угрозы безопасности информации

При использовании облачных вычислений возникают угрозы безопасности информации, связанные с отсутствием у потребителей облачных услуг контроля над:- аппаратным обеспечением, со сложностью организации защищенного взаимодействия между потребителями и поставщиками облачных услуг, а также связанные с проблемами при организации взаимодействия между средствами защиты информации, используемыми потребителями и поставщиками облачных услуг (IaaS);

- используемым программным и аппаратным обеспечением (SaaS);

- используемым программным и аппаратным обеспечением, а также особенностями разработки облачного программного обеспечения (PaaS).

Кроме того, к угрозам безопасности информации относят:

- угрозы, связанные с неопределенностью при распределении ответственности;

- угрозы, связанные с потерей управления;

- угрозы, связанные с потерей доверия;

- угрозы, связанные с привязкой к провайдеру облачных услуг;

- угрозы, связанные с осуществлением незащищенного от несанкционированного доступа, доступа со стороны потребителя облачных услуг;

- угрозы, связанные с недостатком управления информацией или облачными ресурсами;

- угрозы, связанные с потерей и утечкой данных.

Недостатки облачных вычислений и угрозы безопасности информации могут быть нивелированы грамотным внедрением мер информационной безопасности, которые помогут существенно снизить риски их реализации.

Меры защиты при использовании облачных вычислений

Безопасность в облаке складывается из двух компонентов: безопасность на стороне поставщика облачных услуг и безопасность на стороне потребителя облачных услуг. Здесь актуален принцип разделения ответственности.

В зоне ответственности поставщика облачных услуг находятся:

1. Физическая безопасность.

Включает в себя контроль доступа на уровнях:

- территории (например, огороженная территория);

- здания (например, видеонаблюдение внутри и снаружи, охрана 24/7 и договор с вневедомственной охраной, пропускная система);

- зала со стойками оборудования и сами стойки оборудования (система контроля и управления доступом, контроль доступа к оборудованию).

2. Отказоустойчивость и резервирование.

Включает в себя:

- периодическое резервное копирование данных о предоставляемых облачных услугах, а также данных, принадлежащих потребителям облачных услуг;

- управление качеством предоставляемых облачных услуг за счет контроля текущей пропускной способности каналов связи, количества потерянных сетевых пакетов и т.д.

- своевременное обнаружение отказов узлов облачной инфраструктуры;

- резервирование пропускной способности канала передачи данных для приоритетных облачных услуг и наиболее значимых для их потребителей.

3. Сетевая безопасность.

Включает в себя сегментирование сетей и защиту от DDoS-атак.

4. Управление идентификацией и доступом.

Включает в себя:

- хранение аутентификационной информации и учетных записей;

- параметры безопасности от учетных записей;

- двухфакторную идентификацию при доступе к средствам управления облачной инфраструктурой;

- аудит паролей привилегированных и пользовательских учетных записей.

5. Управление уязвимостями.

Включает в себя сканирования:

- облака и корпоративной инфраструктуры (контроль за актуальностью версий программного обеспечения, своевременное нахождение и устранение уязвимостей в инфраструктуре);

- сканирование ip-адресов «снаружи» в режиме BlackBox.

6. Регистрация событий и мониторинг.

Включает в себя реализацию в облачном клиенте механизма сбора и передачи на облачный сервер информации о регистрируемых событиях безопасности, обеспечение возможности сравнения информации и событиях безопасности, регистрируемых облачным клиентом, с информацией, регистрируемой облачным сервером.

7. Выполнение требований законодательства

Включает в себя:

- наличие утвержденной Модели угроз безопасности информации и ее предоставление потребителю облачных услуг по запросу;

- готовность подписать поручение на обработку персональных данных с потребителем облачных услуг;

- наличие сегментов, аттестованных на соответствие требованиям по безопасности информации;

- наличие заключений (сертификатов) о соответствии требованиям ГОСТ 57580.1, PCI DSS, ISO 27001 и т.д (при необходимости).

В зоне ответственности потребителя услуг находятся:

1. Выбор надежного поставщика облачных услуг

Важными аспектами, на которые необходимо обратить внимание при выборе поставщика облачных услуг являются:

- репутация поставщика на рынке услуг;

- уровень обслуживания, который поставщик может обеспечить (время безотказной работы и доступности сервисов);

- гарантии защиты данных и их конфиденциальности;

- данные о территориальном размещении серверов (на территории России или за рубежом);

- данные о соответствии стандартам и требованиям по безопасности информации (наличие аттестатов и сертификатов).

С поставщиком облачных услуг заключается Соглашение об уровне обслуживания (service level agreement, SLA), в котором документируются предоставляемые услуги и согласованы их уровни. Соглашение об уровне обслуживания может быть включено в контракт или другой тип документированного соглашения.

2. Управление идентификацией и доступом

Процедуры аутентификации и авторизации пользователей, выдача им соответствующих прав доступа к ресурсам, контроль использования доступа (в том числе привилегированного) позволяет ограничить доступ к обрабатываемой информации и снизить риски несанкционированного доступа к данным и их утечки.

В свою очередь аутентификация бывает, как однофакторная (например, парольная), так и многофакторная (подразумевает дополнительный фактор аутентификации, например, одноразовый код из SMS или токен).

3. Безопасная конфигурация облачных ресурсов

Конфигурация – одна из ключевых мер защиты информации в облаках. Конфигурации эксплуатируемого системного, прикладного программного обеспечения и средств защиты информации должны соответствовать требуемому уровню защищенности, а не использовать настройки «по умолчанию».

Рекомендуется отслеживать:

- программное обеспечение, средства защиты информации, операционные системы на предмет наличия обновлений и актуальности их версий;

- отключение или ограничение неиспользуемых служб, портов и протоколов;

- уровни полномочий, назначенных ключевым файлам;

- парольные политики.

4. Защита от вредоносного кода

Эксплуатируемые средства антивирусной защиты должны регулярно обновляться и быть адаптированы для использования в облачной инфраструктуре, так как она имеет ряд специфических отличий, при которых использование классического антивирусного средства становится затруднительным.

5. Резервное копирование

Важность осуществления резервного копирования обусловлена тем, что в случае недоступности облачной службы или потери данных на стороне поставщика облачных услуг, потребитель облачных услуг имел возможность восстановить информацию, которая являлась для него наиболее критической.

6. Шифрование

Шифрование данных заключается в преобразовании данных в зашифрованный формат, который может быть прочитан только авторизованными пользователями. Выбор варианта шифрования напрямую зависит от потребностей потребителя облачных услуг. Это может быть сквозное шифрование при передаче конфиденциальной информации или шифрование только отдельных категорий информации, хранящейся в облаке.

Наивысший уровень безопасности в облачной среде обеспечивается шифрованием данных на всех этапах их передачи и хранения: на стороне пользователя, при передаче от пользователя к серверу, при хранении в базе данных.

7. Реагирование на инциденты

Обнаружение, реагирование, восстановление и анализ инцидентов в облачной инфраструктуре является частью менеджмента инцидентов потребителя облачных услуг. Процесс реагирования должен учитывать специфику облачных вычислений и вписываться в общую стратегию управления инцидентами информационной безопасности компании.

8. Обучение пользователей

Пользователи потребителя облачных услуг являются уязвимым местом во всей инфраструктуре, они подвержены методам социальной инженерии, до сих пор многие открывают подозрительные письма и переходят по фишинговым ссылкам.

Информирование и обучение работников вопросам безопасности является неотъемлемой частью защиты информации в облачной инфраструктуре. Все работники, имеющие доступ к облачным сервисам, должны иметь базовое представление о правилах информационной безопасности.

9. Соответствие требованиям регуляторов и стандартам

Ответственность за соблюдение требований действующего законодательства в области защиты информации лежит на потребителе облачных услуг.

Потребитель облачных услуг должен убедиться, что в процессах, в которых задействованы облачные вычисления, соблюдаются установленные законодательные требования.

Таким образом, именно он должен отслеживать соответствующие изменения и обсуждать дополнительные потребности с поставщиком облачных услуг.

Подводя итог, можно сказать, что облачные вычисления – это хорошая альтернатива физической информационной инфраструктуре. Однако, не смотря на все преимущества, им присущи помимо «классических» угроз информационной безопасности угрозы, связанные со спецификой облачных вычислений.

Для их нейтрализации необходимо построение системы защиты информации с четким пониманием того, как распределяются зоны ответственности поставщика и пользователя облачных услуг, как поставщик услуг осуществляет защиту информации на своей стороне и какие механизмы информационной безопасности уже технологически заложены у конкретного поставщика.