Автор: Евгений Баклушин, руководитель направления аудитов и соответствия требованиям ИБ

Начать стоит с небольшой предыстории. В 1991 году объединенная Германия окончательно избавилась от давления как западных стран, так и Советского Союза. За этим последовали многочисленные пересмотры и реорганизации немецких структур. Одной из них стало Федеральное агентство по информационной безопасности (сокращенно нем. BSI), в задачи которого вошли:

- обнаружение и защита от атак на государственную ИТ-инфраструктуру;

- тестирование, сертификация и аккредитация ИТ-продуктов и услуг;

- информирование и повышение осведомленности общественности об информационных технологиях и информационной безопасности (ИБ);

- разработка единых и обязательных стандартов по ИБ;

- и другие.

В ходе реализации задачи по разработке единых стандартов по ИБ появилась на свет методология IT-Grundshutz, включающая в себя различные стандарты, регламенты, инструкции и руководства в области ИБ.

В рамках продолжения нашего цикла по обзорам зарубежных методик оценки рисков ИБ мы рассмотрим BSI-Standard 200-3 Risk Analysis based on IT-Grundschutz (BSI 200-3).

Предварительные действия

Перед началом фактического анализа рисков ИБ по BSI 200-3 должна быть выполнена работа в соответствии с BSI-Stardard 200-2 IT-Grundschutz Methodology (BSI 200-2), включающая в себя:

- регламентацию и внедрение процесса обеспечения ИБ в организации, в том числе путем утверждения концепции безопасности;

- определение области применения концепции безопасности и формирование соответствующего перечня ценных информационных активов;

- определение и внедрение базовых и стандартных мер по обеспечению ИБ данных активов.

Результатом этой работы должен стать перечень информационных активов, в отношении которых необходимо выполнить анализ рисков. При этом с целью сохранения адекватности и разумности оценки информационные активы могут быть объединены в группы. В случае, если после объединения активов в группы их количество для оценки остается крупным, то следует расставить приоритеты такой оценки:

- cтандартная защита – приоритет отдается высокоуровневой оценке бизнес-процессов и всей ИТ-инфраструктуры. Такая оценка в дальнейшем служит ориентиром для оценки рисков в отношении активов более низких уровней;

- защита ядра – приоритет отдается оценке ключевых активов, которым должны быть предъявлены самые высокие требования к защите;

- базовая защита – сначала выполняются базовые требования из BSI 200-2, и только затем выполняются мероприятия по оценке рисков.

Анализ рисков

Анализ рисков по BSI 200-3 предусматривает следующие этапы:- формирование обзора угроз

- классификация рисков

- обработка рисков

- консолидация концепции безопасности.

Давайте рассмотрим их подробнее.

По факту этот этап является моделированием угроз, но не только с целью формирования самого реестра угроз, но и для определения конкретных объектов воздействия информационного актива, в отношении которых проводится анализ рисков и последующее формирование дополнительных мер обеспечения ИБ.

BSI 200-3 при определении угроз использует двухэтапный подход. Сначала идентифицируются элементарные угрозы и на их основе определяются дополнительные угрозы, выходящие за рамки элементарных. При этом перечень элементарных угроз (У) уже определен в IT-Grundschutz и включает в себя 47 позиций, которые оцениваются для каждого объекта или информации в составе информационного актива по уровню возможного воздействия:

- непосредственное – напрямую может повлиять на целевой объект;

- косвенное – может повлиять на целевой объект, но не выходит за рамки эффекта непосредственных угроз;

- не применимо – не может повлиять на целевой объект.

Далее осуществляется оценка применимости элементарных угроз к объектам воздействия, например:

Если в качестве объекта проверяется конкретная серверная операционная система, то элементарная угроза У 0.25 «Отказ устройств или систем (Failure of devices or systems)» будет применимой, и против этой угрозы должны быть приняты соответствующие меры безопасности. Однако угроза У 0.1 «Пожар (Fire)» не может нанести ущерб конкретной операционной системе, поэтому ее рассмотрение в отношении операционной системы будет лишним.

После того, как проанализировали все элементарные угрозы для каждого возможного объекта воздействия, организация переходит к идентификации и оценке дополнительных угроз (Уд). Эти угрозы не входят в перечень элементарных и существуют отдельно, при этом чаще всего возникают для конкретного объекта воздействия (например, операционной системы или приложения). Если в результате идентификации дополнительных угроз организация выявила совершенно новую угрозу, не описанную ни в одном буклете или рекомендации от BSI, то авторы методики просят сообщать о ней в агентство с целью информирования других организаций о новой возможной угрозе.

Приведем пример дополнительной угрозы:

Уд 1 «Манипуляции со стороны членов семьи или посетителей» - так как члены семьи или посетители имеют временный доступ в некоторые помещения компании, существует риск того, что они используют эту возможность для внесения несанкционированных изменений в аппаратное или программное обеспечение, или информацию.

При этом такая угроза определяет элементарные угрозы, которые организация могла не учесть на предыдущем этапе: У 0.21 «Манипулирование аппаратным или программным обеспечением» и У 0.22 «Манипулирование информацией».

Этап 2 – Классификация рисков

По завершению идентификации всех элементарных и дополнительных угроз переходим к непосредственной классификации рисков. Данный этап включает две задачи, которые необходимо выполнить: оценка рисков и составление матрицы и реестра рисков.

2.1 Оценка рисков

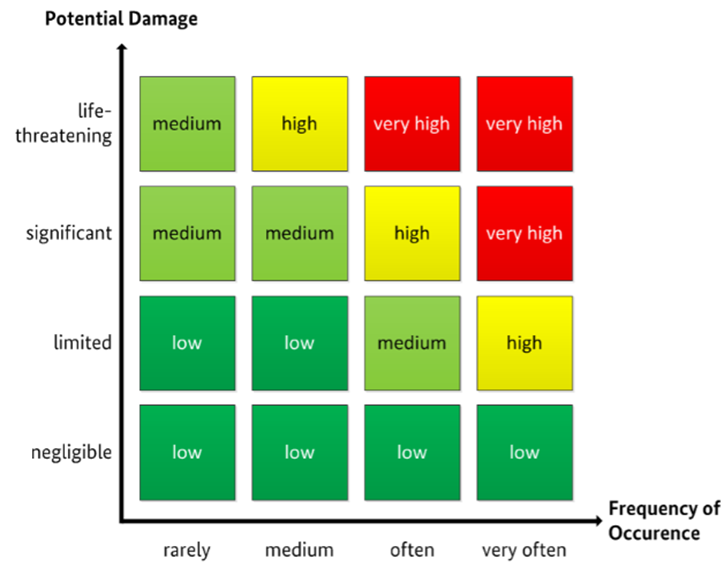

Оценка рисков по BSI 200-3 имеет качественный характер, т.е. необходимо оценить частоту возникновения риска и степень ущерба, а затем присвоить риску уровень. При этом частоту возникновения можно определить не только на основе собственного опыта, но также с помощью анализа статистической информации в области работы организации и опыта внешних экспертов или комьюнити. BSI 200-3 предлагает 4 категории частоты возникновения:

- редко – событие может происходить не чаще 1 раза в 5 лет

- средне – событие происходит 1 раз в 5 лет или 1 раз в год

- часто – событие происходит 1 раз в год или 1 раз в месяц

- очень часто – событие происходит несколько раз в месяц.

Степень ущерба же может быть в полной мере оценена только самой организацией, при этом к оценке должны быть привлечены профильные специалисты по промышленной, экологической безопасности, бизнес-подразделения и высшее руководство организации. BSI 200-3 предлагает 4 категории степени ущерба:

- незначительный – последствия ущерба невелики и ими можно пренебречь

- ограниченный – последствия ущерба ограничены и ими можно управлять

- значительный – последствия ущерба могут быть существенными

- угроза существованию организации – последствия ущерба могут достичь катастрофического уровня, который угрожает существованию организации.

Описание уровней рисков по BSI 200-3 выглядит следующим образом:

- низкий – реализованные меры безопасности обеспечивают адекватную защиту, при этом на практике обычно принято принимать низкие риски и продолжать их мониторинг

- средний – реализованные меры безопасности могут оказаться недостаточными

- высокий – реализованные меры безопасности не обеспечивают адекватной защиты

- очень высокий – реализованные меры безопасности не обеспечивают адекватной защиты (при этом очень высокие риски принимаются очень редко).

Приведем пример того, как BSI 200-3 предлагает фиксировать результаты оценки рисков в соответствующем реестре:

|

Объект оценки |

Угроза |

Частота возникновения |

Степень ущерба |

Уровень риска (без дополнительных мер ИБ) |

|

База данных |

У 0.28 «Уязвимости или ошибки программного обеспечения» |

Часто |

Значительный |

Высокий |

Используя вышеописанные сведения, организация в завершении этого этапа должна сформировать реестр рисков и перейти к следующим действиям.

По методике BSI 200-3 возможны различные варианты обработки рисков в зависимости от уровня риск-аппетита организации. На практике большинство рисков с низким уровнем принимаются. Для рисков с уровнем средний, высокий и очень высокий должны быть оценены способы их обработки: избегание, уменьшение, передача, принятие. При этом такую оценку предполагает выполнить для каждой угроз, вызывающей риск, путем ответов на вопросы:

- избегание – имеет ли смысл избегать риска путем реструктуризации бизнес-процесса или информационной системы?

- снижение – имеет ли это смысл и возможно ли снизить риск путем внедрения дополнительных мер безопасности?

- передача – имеет ли смысл передавать риск другой организации, например, с помощью страхования риска или аутсорсинга?

- принятие – можно ли принять риск на основе понятных и однозначно трактуемых фактов?

Также в BSI 200-3 даны комментарии, раскрывающие данные вопросы, в том числе причины действия по выбранному сценарию, например, для принятия это:

«Причины принятия рисков могут включать:

- соответствующая угроза приводит к ущербу только в очень особых обстоятельствах

- в настоящее время неизвестны эффективные контрмеры для соответствующей угрозы

- усилия и затраты на эффективные контрмеры превышают стоимость защищаемого актива.»

Приведем пример из реестра рисков с дополнительными столбцами, описывающими варианты его обработки:

|

Объект оценки |

Угроза |

Частота возникновения |

Степень ущерба |

Уровень риска (без дополнительных мер ИБ) |

Обработка риска |

Уровень риска (с внедренными мерами ИБ) |

|

База данных (БД) |

У 0.32 «Неправомерное использование разрешений» |

Средне |

Значительный |

Средний |

Снижение: Внедрение системы управления БД для предотвращения административного доступа к критическим данным БД, а также регистрация и оповещение о действиях администраторов |

Низкий |

3.2 Мониторинг рисков

BSI 200-3, как и многие другие методики, говорит о том, что по завершению анализа часть рисков и приводящие к ним угрозы принимаются, т.к. на текущий момент они не несут существенной опасности для организации. Однако эти угрозы и риски могут возрасти в будущем. Это означает, что в отношении этих рисков и угроз необходимо производить мониторинг. При этом особенностью BSI 200-3 является то, что организация должна заранее определить и задокументировать меры безопасности, которые могут быть введены в действие, как только принятые риски станут неприемлемыми.

В целом же мониторинг рисков должен проводиться для всех рисков, находящихся в соответствующем реестре, с установленной периодичностью. Организация самостоятельно устанавливает периодичность данного мониторинга:

- по времени (раз в месяц/три/полгода/год)

- по степени обновления информационной инфраструктуры (обновление программного обеспечения на информационных ресурсах; добавление нового информационного ресурса и т.д.).

На этом основные базовые этапы оценки рисков по BSI 200-3 завершены. Но данная методика предлагает еще несколько действий, рассмотрим и их.

Консолидация концепции безопасности и связь с процессом обеспечения ИБ

Напомним, что в рамках подготовительного этапа, перед проведением оценки рисков, в организации должна быть разработана концепция безопасности в соответствии с BSI 200-2. По завершению оценки рисков по BSI 200-3 разработанную концепцию требуется доработать, т.е. оценить текущие меры безопасности и при необходимости дополнить их новыми.

При анализе существующей концепции безопасности BSI 200-3 рекомендует оценить следующие критерии (параметры):

- пригодность мер безопасности для противодействия угрозам

- взаимодействие мер безопасности друг с другом

- удобство применения (использования) мер и средств безопасности

- соответствие/гарантия качества мер безопасности

- интеграция содержания (обеспечение согласованности содержания концепции безопасности и методологии IT-Grundschutz).

После консолидации концепции безопасности в соответствии с BSI 200-2 процесс безопасности может быть возобновлен, т.е. обновленная концепция станет основной для выполнения следующих работ:

- аудит по IT-Grundschutz (эти работы выполняются в рамках предварительных действий, а после оценки рисков могут быть завершены)

- внедрение концепции безопасности (должен быть запущен процесс выполнения требований безопасности, указанных в концепции)

- анализ процесса ИТ-безопасности на всех уровнях (процесс ИТ-безопасности должен быть внедрен и регламентирован на всех уровнях)

- управление потоком информации в процессе ИБ (должны быть сформированы и внедрены четкие правила управления информационными потоками и каналами информации)

- сертификация по ISO 27001 на основе IT-Grundschutz (для независимого подтверждения внедрения IT-Grundschutz может быть пройдена сертификация по ISO 27001).

Риск-аппетит

BSI 200-3 первая из методик в рамках нашего цикла, которая вводит понятие риск-аппетит – это склонность или готовность организации идти на риск. При этом на риск-аппетит влияют различные условия, такие как:

- культурные (в зависимости от страны и менталитета склонность к риску различается)

- внутренние факторы (организационная культура, отношение руководства и т.д.)

- рыночная среда (например, консервативная или инновационная)

- способность нести риски (финансирование организации, ответственность, покрытие капитала и т.д.).

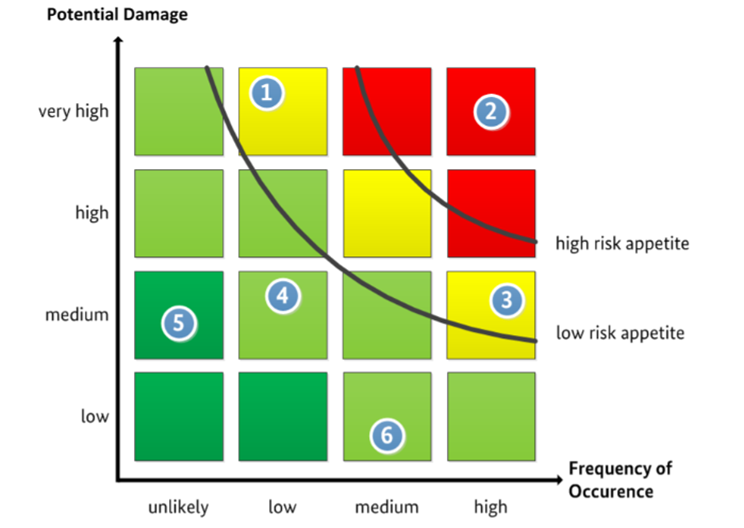

Методика также явно проговаривает, что количественно риск-аппетит сложно оценить, и чаще всего на практике его оценивают качественно. Такая оценка выполняется высшим руководством на основе матрицы, о которой рассказали ранее. Выглядит она следующим образом:

Как мы видим, на данном варианте матрицы, появились линии с низким и высоким риск-аппетитом, а также цифровые обозначения. Что же они означают:

- организация с высоким риск-аппетитом (верхняя линия) будет нести риски № 1 и 3

- организация с низким риск-аппетитом (нижняя линия) будет нести риски № 4, 5, 6

- ни одна из организация не пойдет на риск № 2.

Однако разные организации могут иметь разную склонность к разным типам рискам, например, организация может иметь низкий риск-аппетит к рискам нанесения ущерба репутации, но быть готовой к высоким финансовым рискам. В принципе, это не меняет процедуру как таковую, но различные категории (репутация, финансы и т.д.) в таком случае должны рассматриваться отдельно.

В заключительной части BSI 200-3 вводит типы организаций по отношению к тому, как они справляются с рисками. Подобное видим впервые в рамках нашего цикла. И так, давайте посмотрим на них:

- «Ковбой» - легко берет на себя риски

- «Пожиратель рисков» - берет на себя высокие риски при условии, если они компенсируются высокими возможностями

- «Консервативный» - пытается минимизировать все риски, насколько это возможно.

На этом мы закончим наш обзор BSI 200-3 и перейдем к выводам.

Выводы

Можно заметить, что методика BSI 200-3 одновременно похожа на популярные методики и, с другой стороны, совсем не похожа на них. Есть типовые сущности «частота возникновения», «степень ущерба», «реестр рисков», а есть новые – «элементарные угрозы», «риск-аппетит» и «типы организаций (ковбой и т.д.)». Потратив немало времени на анализ BSI 200-3, давайте выделим итоги.

Плюсы:

- Глубина. Весь процесс оценки рисков по BSI 200-3 проходит в отношении конкретных информационных активов (аппаратная серверная платформа, операционная система, программное обеспечение и т.д.), чтобы упустить что-то из виду.

- ИТ-риски. BSI 200-3 является одной из немногих методик, которые в том числе ориентированы на оценку ИТ-рисков, дополнительно приводя примеры ИТ-рисков в тексте.

- ISO. Как уже было сказано ранее внедрение в организации IT-Grundschutz готовит организацию к успешной сертификации по ISO 27001. Помимо этого, в качестве подтверждения в BSI 200-3 есть отдельное приложение по ее соотношению с ISO/IEC 31000.

- Каталог угроз. BSI 200-3 уже содержит полный каталог элементарных угроз, а также приводит примеры дополнительных угроз, что существенно сокращает время пользователю методики.

Минусы:

- Сложность. Оценка рисков по BSI 200-3 требует высокого уровня зрелости организации и специалистов всех направлений, участвующих в процессе. При этом перед началом работы по BSI 200-3 необходимо выполнить достаточное количество сложных и масштабных подготовительных действий, а также дополнительно учитывать при оценке рисков другие стандарты BSI, такие как BSI 200-2. Все это занимает много времени, для сокращения времени желательно использовать средства автоматизации.

- ИТ-риски. Да, эта особенность одновременно является и недостатком методики. Склонность BSI 200-3 к оценке ИТ-рисков снижает релевантность ее применения при оценке рисков по процессной части, не связанной с ИТ.